Expertos en

Seguridad WordPress

WPScan

Esta información se publica sólo con fines educativos. Cualquier tipo de escaneo a un portal que no sea de nuestra propiedad o sin disponer de la autorización requerida para llevarlo a cabo es ilegal.

¿Qué es WPScan?

WPScan es un escaner black-box de vulnerabilidades sobre la plataforma de WordPress y puede ser utilizado para reconocer instalaciones WordPress para encontrar fallas de seguridad. Al usar WPScan, puedes escanear un sitio web de WordPress en busca de vulnerabilidades conocidas dentro de la versión principal, complementos y temas. También puedes averiguar si hay contraseñas débiles, usuarios y problemas de configuración de seguridad. La base de datos en wpvulndb.com se utiliza para buscar software vulnerable y el equipo de WPScan mantiene la lista cada vez mayor de vulnerabilidades.

¿Qué información podemos obtener con WPScan?

- La versión de WordPress instalada y las vulnerabilidades asociadas.

- Qué Plugins están instalados y las vulnerabilidades asociadas

- Qué temas están instalados y las vulnerabilidades asociadas

- Enumeración de nombre de usuario

- Usuarios con contraseñas débiles a través de la fuerza bruta de contraseñas

- Archivos wp-config respaldados y accesibles públicamente

- Volcados de base de datos que pueden ser de acceso público

- Si los Plugins exponen registros de errores

- Enumeración de archivos multimedia

- Archivos Timthumb vulnerables

- Si el archivo Léame de WordPress está presente

- Si WP-Cron está habilitado

- Si el registro de usuario está habilitado

- Divulgación de ruta completa

- Subir listado de directorio

- Y mucho más…

Instalación

El proyecto lo podemos encontrar en:

API

Desde la versión 3.7.0 de la herramienta WPScan, si deseas mostrar datos de vulnerabilidad, los usuarios deberán usar y configurar un token de API para recuperar los últimos datos de vulnerabilidad de la API de WPVulnDB.

Todas las demás funciones de la herramienta WPScan funcionarán normalmente si no usas o configuras un token de API WPVulnDB, pero cuando se detecta una versión de WordPress, una versión de complemento o una versión de tema, no obtendrás los datos de vulnerabilidad asociados, ya que proviene de la API WPVulnDB.

Funcionalidades como la enumeración de versiones de WordPress, la enumeración de complementos, la enumeración de temas, la enumeración de archivos de copia de seguridad, el forzamiento bruto de contraseña débil, la enumeración de Timthumb y todas las demás funcionalidades de WPScan CLI funcionarán normalmente, sin la necesidad de un token API.

El beneficio para los usuarios de utilizar la API WPVulnDB es que obtendrán los datos de vulnerabilidad inmediatamente después de que ingresemos a la base de datos. En este momento, con la implementación actual, los usuarios tienen que esperar hasta la mañana siguiente para usar los últimos datos de vulnerabilidad.

La API permitirá a los usuarios realizar 25 solicitudes diarias de forma gratuita.

Es por esto que resulta muy interesante que obtengamos una API desde la página oficial registrándonos de forma gratuita:

https://wpscan.com/api

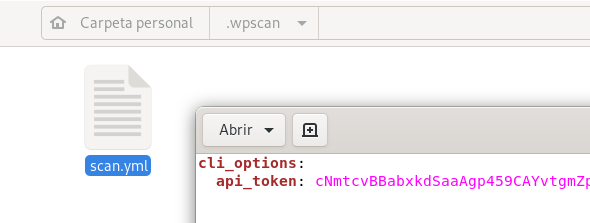

Una vez que tengamos nuestra API, para mantener el token API en un archivo de configuración y no tener que suministrarlo a través de la CLI cada vez, crearemos un archivo yml dentro de la carpeta .wpscan:

Todas las demás funciones de la herramienta WPScan funcionarán normalmente si no usas o configuras un token de API WPVulnDB, pero cuando se detecta una versión de WordPress, una versión de complemento o una versión de tema, no obtendrás los datos de vulnerabilidad asociados, ya que proviene de la API WPVulnDB.

Funcionalidades como la enumeración de versiones de WordPress, la enumeración de complementos, la enumeración de temas, la enumeración de archivos de copia de seguridad, el forzamiento bruto de contraseña débil, la enumeración de Timthumb y todas las demás funcionalidades de WPScan CLI funcionarán normalmente, sin la necesidad de un token API.

El beneficio para los usuarios de utilizar la API WPVulnDB es que obtendrán los datos de vulnerabilidad inmediatamente después de que ingresemos a la base de datos. En este momento, con la implementación actual, los usuarios tienen que esperar hasta la mañana siguiente para usar los últimos datos de vulnerabilidad.

La API permitirá a los usuarios realizar 25 solicitudes diarias de forma gratuita.

Es por esto que resulta muy interesante que obtengamos una API desde la página oficial registrándonos de forma gratuita:

https://wpscan.com/api

Una vez que tengamos nuestra API, para mantener el token API en un archivo de configuración y no tener que suministrarlo a través de la CLI cada vez, crearemos un archivo yml dentro de la carpeta .wpscan:

~/.wpscan/scan.yml

que contenga lo siguiente:

No obstante, si queremos utilizar la API mediante consola lo podemos hacer de la siguiente manera:

$ wpscan --url https://example.com --api-token TOKEN

Escaneo básico

$ wpscan --url https://www.ejemplo.com

Después de escanear el sitio vulnerable, el resultado muestra el servidor que está siendo utilizado por el sitio vulnerable, el tema de WordPress que usa el objetivo, los plugins que está utilizando e identifica todos aquellos que están desactualizados, algo que puede ser utilizado por un atacante.

Las vulnerabilidades serán mostradas precedidas de un símbolo de exclamación[!], así como referencias donde podemos encontrar información sobre dicha vulnerabilidad.

Si la página web está alojada dentro del dominio worpress.com nos dará un error ya que estas páginas tienen un sistema de protección (loquesea.wordpress.com).

Hay diferentes webs donde podemos encontrar información relevante a las vulnerabilidades potenciales:

Las vulnerabilidades serán mostradas precedidas de un símbolo de exclamación[!], así como referencias donde podemos encontrar información sobre dicha vulnerabilidad.

Si la página web está alojada dentro del dominio worpress.com nos dará un error ya que estas páginas tienen un sistema de protección (loquesea.wordpress.com).

Hay diferentes webs donde podemos encontrar información relevante a las vulnerabilidades potenciales: